ქსელური შეტევების აღმოჩენის არსებული სისტემების მიმოხილვა და ანალიზი

ჩამოტვირთვები

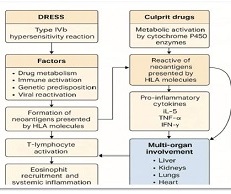

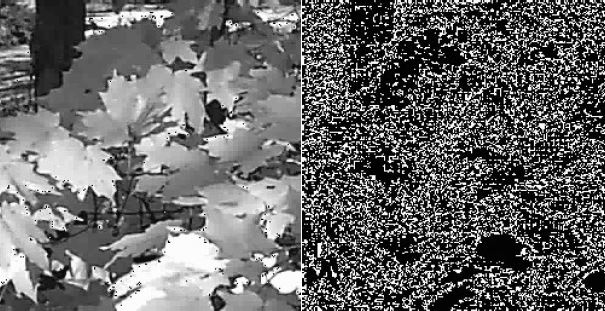

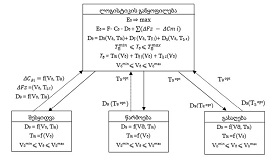

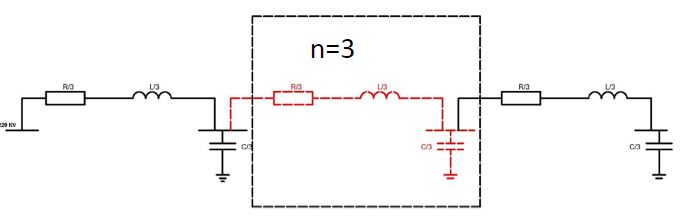

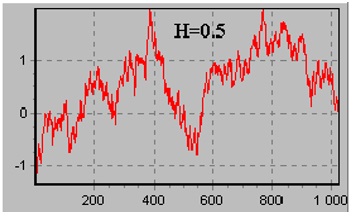

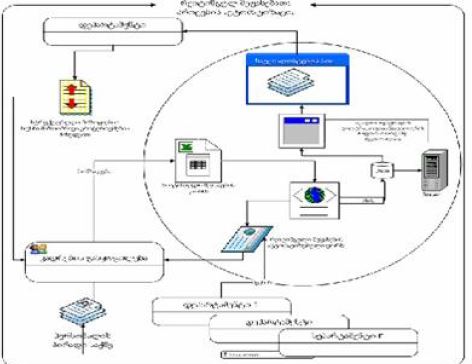

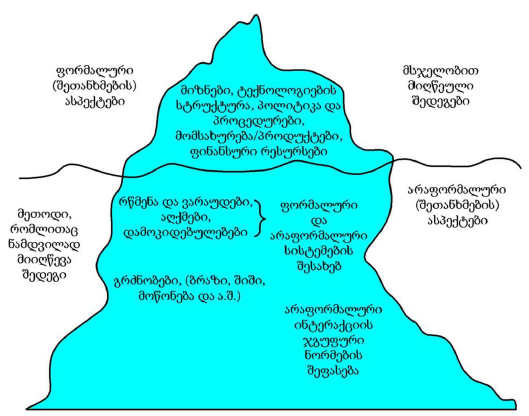

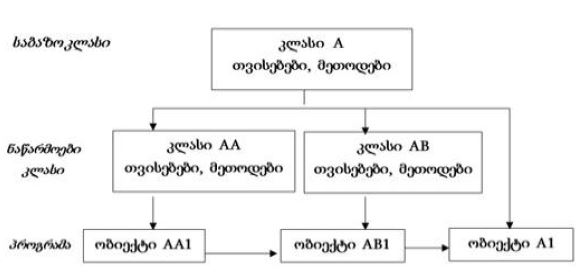

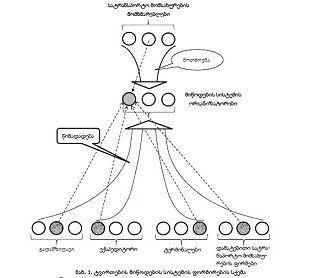

დიდი ხნის განმავლობაში ტარდება კვლევები კომპიუტერულ ქსელებსა და სისტემებზე თავდასხმების აღმოჩენის სფეროში. გამოკვლეული იქნა თავდასხმების ნიშნები, შემუშავდა და გამოიყენება უნებართვო შეღწევის მცდელობის გამოვლენის მეთოდები და საშუალებები უსაფრთხოების სისტემების საშუალებით, როგორც ინტერნეტის, ასევე ადგილობრივ, ლოგიკურ და ფიზიკურ დონეზე. სხვადასხვა უცხოური კომპანიების (Cisco, Snort, ISS RealSecure, და ა.შ.) მიერ ადგილობრივ ბაზარზე შეტევის აღმოჩენის კომერციული სისტემები ფართოდ არის წარმოდგენილი. მრავალი ადგილობრივი მკვლევარი იყენებს უკვე ცნობილი სისტემების არქიტექტურულ ანალოგებსა და ტიპიურ გადაწყვეტილებებს.უკანასკნელ წლებში მკვეთრად გაიზარდა კომპიუტერულ ქსელებში უნებართვო შეჭრის ორგანიზების სხვადასხვა ტიპისა და მეთოდების რაოდენობა. აქედან გამომდინარე, შეტევების აღმომჩენი სისტემები ორგანიზაციების უსაფრთხოების ინფრასტრუქტურისთვის გახდა მნიშვნელოვანი კომპონენტი. ამას ხელს უწყობს დიდი რაოდენობით ლიტერატურული წყაროების, რთული მიდგომებისა და მეთოდების გამოჩენა საინფორმაციო სისტემებში შეტევების გამოვლენისათვის.ნაშრომში წარმოდგენილი ქსელური შეტევების აღმოჩენის არსებული სისტემების მიმოხილვის მიზანს წარმოადგენს ამჟამად ხელმისაწვდომი შეტევების აღმომჩენი სისტემების IDS (Intrusion Detection System)-ების ფუნქციონალების გამოკვლევა და გამოყენებული შეტევის აღმოჩენის მეთოდების ნაკლოვანებებისა და მათი გამოყენებადობის უარყოფითი მხარეების გამოვლენა. თავდასხმის გამოვლენის არსებული სისტემების რეალიზაციები შეიძლება დაიყოს ორ ნაწილად: კვლევით და კომერციულ პროდუქტებად.ყოველი ახალი კვლევითი პროექტი გამოირჩევა ანალიზის ახალი მეთოდების დანერგვითა და მონიტორინგის ობიექტების შესწავლის ახალი მიდგომებით, თუმცა ისინი სწრაფად მოძველებადია. კომერციული პროექტები (როგორიცაა ISS RealSecure, Symantec Network Security, Cisco IPS და ა.შ.) მწარმოებლების მხარდაჭერის გამო უფრო დიდხანს რჩება აქტუალური. მწარმოებლები უზრუნველყოფენ მომხმარებლების მუდმივი მხარდაჭერას, ახალი შეტევების კვლევასა და ხელწერის განახლებებს. აქედან გამომდინარე, შეიძლება აღვნიშნოთ რომ კომერციული კვლევის შედეგების უმეტესობა არის ბოროტად გამოყენების გამოვლენის სისტემები, კერძოდ, ხელწერის სისტემები. შეტევების აღმომჩენი სისტემები IDS წარმოადგენს პროგრამულ და აპარატურულ-პროგრამულ გადაწყვეტილებებს, სადაც კომპიუტერულ სისტემაში ან ქსელში მომხდარი მოვლენების შეგროვების, შენახვისა და ანალიზის (მონიტორინგის) პროცესები ავტომატიზებულად ხდება, აგრეთვე ამ მოვლენებს ინფორმაციის უსაფრთხოების დარღვევების ნიშნების ძიებაში დამოუკიდებლად აანალიზებს. ეს დაცვის სისტემები არსებობს როგორც პროგრამები, რომლებსაც შეტყობინების გამოტანა შეუძლიათ იმის შესახებ, რომ აღნიშნულ მომენტში ადგილი ჰქონდა ქსელურ შეტევას. სისტემები, რომლებიც გამოიყენება ქსელური შეტევების დასადგენად მხოლოდ ერთ კონკრეტულ ამოცანას აგვარებს - დაცვა გარე შემტევი პირისგან, რომელიც ცდილობს გვერდი აუაროს დაცვის სისტემებს და მოიპოვოს წვდომა ადგილობრივ ლოკალურ ქსელზე, მაგრამ შიდა საფრთხეების განხორციელებისგან დაცვის პრობლემა გადაუჭრელ ამოცანად რჩება. ყველა ცნობილი IDS პირობითად იყოფა სამ კლასად: - ქსელური IDS (ქსელზე დაფუძნებული (Network-based) IDS, NIDS); - კვანძოვანი IDS (ჰოსტზე დაფუძნებული (Host-based) IDS, HIDS); - ჰიბრიდული IDS (ჰიბრიდული (Hybrid) IDS). კვანძოვანი IDS-ები შეიძლება დაიყოს კიდევ ორ ქვეკლასად: სისტემის დონის IDS და განაცხადის დონის IDS (აპლიკაციაზე დაფუძნებული (application-based) IDS).

Downloads

ქართველიშვილი ი., ოხანაშვილი მ., ჩორხაული ნ. ქსელური შეტევების აღმოჩენის არსებული მეთოდების მიმოხილვა და ანალიზი. საერთაშორისო სამეცნიერო-პრაქტიკული კონფერენცია „თანამედროვე გამოწვევები და მიღწევები ინფორმაციულ და საკომუნიკაციო ტექნოლოგიებში - 2023“ საქართველო, თბილისი 12-13 ოქტომბერი, 2023 წელი. გვ.410-416.

Ledesma, Josue. “IDS vs. IPS: What Is the Difference?” Inside Out Security, October 23, 2018. https://www.varonis.com/blog/ids-vs-ips.

Andersen, I. (2023, November 22). Top 10 Most Common Types of Cyber Attacks. Https://Blog.netwrix.com/. https://blog.netwrix.com/2018/05/15/top-10-most-common-types-of-cyber-attacks/#Birthday%20attack

საავტორო უფლებები (c) 2024 ქართველი მეცნიერები

ეს ნამუშევარი ლიცენზირებულია Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 საერთაშორისო ლიცენზიით .